Администраторам Windows-сетей не избежать знакомства с . Эта обзорная статья будет посвящена тому, что же такое Active Directory и с чем их едят.

Администраторам Windows-сетей не избежать знакомства с . Эта обзорная статья будет посвящена тому, что же такое Active Directory и с чем их едят.

Итак, Active Directory это реализация службы каталогов от компании Microsoft. Под службой каталогов в данном случае подразумевается программный комплекс, помогающий системному администратору работать с такими сетевыми ресурсами, как общие папки, серверы, рабочие станции, принтеры, пользователи и группы.

Active Directory имеет иерархическую структуру, состоящую из объектов. Все объекты разделяются на три основные категории.

- Учетные записи пользователей и компьютеров;

- Ресурсы (например, принтеры);

- Службы (например, электронная почта).

Каждый объект имеет уникальное имя и обладает рядом характеристик. Объекты возможно группировать.

Свойства пользователя

Свойства пользователя

Active Directory имеет лесовидную структуру. Лес имеет несколько деревьев, которые содержат домены. Домены, в свою очередь, содержат вышеупомянутые объекты.

Структура Active Directory

Структура Active Directory

Обычно объекты в домене группируются в подразделения. Подразделения служат для выстраивания иерархии внутри домена (организации, территориальные подразделения, отделы и т.д.). Это особенно важно для организаций, раскиданных по географическому признаку. При выстраивании структуру рекомендуется создавать как можно меньше доменов, создавая, при необходимости, отдельные подразделения. Именно на них и имеет смысл применять групповые политики.

Свойства рабочей станции

Свойства рабочей станции

Другим способом структурирования Active Directory являются сайты . Сайты являются способом физической, а не логической группировки на основе сегментов сети.

Как уже было сказано, каждый объект в Active Directory имеет уникальное имя. Например, принтер HPLaserJet4350dtn , который находится в подразделении Юристы и в домене primer.ru будет иметь имя CN=HPLaserJet4350dtn,OU=Юристы,DC=primer,DC=ru . CN — это общее имя, OU — подразделение, DC — класс объекта домена. Имя объекта может иметь гораздо больше частей, чем в этом примере.

Другая форма записи имени объекта выглядит так: primer.ru/Юристы/HPLaserJet4350dtn . Также у каждого объекта есть глобальный уникальный идентификатор (GUID ) - уникальная и неизменная 128-битная строка, которая используется в Active Directory для поиска и репликации. Некоторые объекты также имеют имя участника-пользователя (UPN ) в формате объект@домен .

Вот общие сведения о том, что же такое Active Directory и для чего они нужны в локальных сетях на базе Windows. Напоследок имеет смысл сказать, что администратор имеет возможность работать с Active Directory удаленно посредством Средств удаленного администрирования сервера для Windows 7 (KB958830) (Скачать ) и Средств удаленного администрирования сервера для Windows 8.1 (KB2693643) (Скачать ).

Домен – это основная административная единица в сетевой инфраструктуре предприятия, в которую входят все сетевые объекты, такие как пользователи, компьютеры, принтеры, общие ресурсы и т.д. Совокупность (иерархия) доменов называется лесом. У каждой компании может быть внешний и внутренний домен.

Например сайт – внешний домен в сети Интернет, который был приобретён у регистратора имён. В данном домене размещён наш WEB-сайт и почтовый сервер. lankey.local –внутренний домен службы каталогов Active Directory, в котором размещаются учётные записи пользователей, компьютеров, принтеров, серверов и корпоративных приложений. Иногда внешние и внутренние доменные имена делают одинаковыми.

Microsoft Active Directory стала стандартом систем единого каталога предприятия. Домен на базе Active Directory внедрён практически во всех компаниях мира, и на этом рынке у Microsoft практически не осталось конкурентов, доля того же Novell Directory Service (NDS) пренебрежимо мала, да и оставшиеся компании постепенно мигрируют на Active Directory.

Active Directory (Служба каталогов) представляет собой распределённую базу данных, которая содержит все объекты домена. Доменная среда Active Directory является единой точкой аутентификации и авторизации пользователей и приложений в масштабах предприятия. Именно с организации домена и развёртывания Active Directory начинается построение ИТ-инфраструктуры предприятия. База данных Active Directory хранится на выделенных серверах – контроллерах домена. Служба Active Directory является ролью серверных операционных систем Microsoft Windows Server. В данный момент компания ЛанКей производит внедрение доменов Active Directory на базе операционной системы Windows Server 2008 R2.

Развёртывание службы каталогов Active Directory по сравнению с рабочей группой (Workgroup) даёт следующие преимущества:

- Единая точка аутентификации. Когда компьютеры работают в рабочей группе, у них нет единой базы данных пользователей, у каждого компьютера она своя. Поэтому по умолчанию ни один из пользователей не имеет доступа по сети к компьютеру другого пользователя или серверу. А, как известно, смысл сети, как раз в том, чтобы пользователи могли взаимодействовать. Сотрудникам требуется совместный доступ к документам или приложениям. В рабочей группе на каждом компьютере или сервере придётся вручную добавлять полный список пользователей, которым требуется сетевой доступ. Если вдруг, один из сотрудников захочет сменить свой пароль, то его нужно будет поменять на всех компьютерах и серверах. Хорошо, если сеть состоит из 10 компьютеров, но если их 100 или 1000, то использование рабочей группы будет неприемлемым. При использовании домена Active Directory все учётные записи пользователей хранятся в одной базе данных, и все компьютеры обращаются к ней за авторизацией. Все пользователи домена включаются в соответствующие группы, например, «Бухгалтерия», «Кадры», «Финансовый отдел» и т.д. Достаточно один раз задать разрешения для тех или иных групп, и все пользователи получат соответствующий доступ к документам и приложениям. Если в компанию приходит новый сотрудник, для него создаётся учётная запись, которая включается в соответствующую группу, и всё! Через пару минут новый сотрудник получает доступ ко всем ресурсам сети, к которым ему должен быть разрешён доступ, на всех серверах и компьютерах. Если сотрудник увольняется, то достаточно заблокировать или удалить его учётную запись, и он сразу потеряет доступ ко всем компьютерам, документам и приложениям.

- Единая точка управления политиками. В одноранговой сети (рабочей группе) все компьютеры равноправны. Ни один из компьютеров не может управлять другим, все компьютеры настроены по-разному, невозможно проконтролировать ни соблюдение единых политик, ни правил безопасности. При использовании единого каталога Active Directory, все пользователи и компьютеры иерархически распределяются по организационным подразделениям, к каждому из которых применяются единые групповые политики. Политики позволяют задать единые настройки и параметры безопасности для группы компьютеров и пользователей. При добавлении в домен нового компьютера или пользователя, он автоматически получает настройки, соответствующие принятым корпоративным стандартам. Также при помощи политик можно централизованно назначить пользователям сетевые принтеры, установить необходимые приложения, задать параметры безопасности Интернет-браузера, настроить приложения Microsoft Office и т.д.

- Интеграции с корпоративными приложениями и оборудованием. Большим преимуществом Active Directory является соответствие стандарту LDAP, который поддерживается сотнями приложений, такими как почтовые сервера (Exchange, Lotus, Mdaemon), ERP-системы (Dynamics, CRM), прокси-серверы (ISA Server, Squid) и др. Причем это не только приложения под Microsoft Windows, но и серверы на базе Linux. Преимущества такой интеграции заключается в том, что пользователю не требуется помнить большое количество логинов и паролей для доступа к тому или иному приложению, во всех приложениях пользователь имеет одни и те же учётные данные, т.к. его аутентификация происходит в едином каталоге Active Directory. Кроме того, сотруднику не требуется по нескольку раз вводить свой логин и пароль, достаточно при запуске компьютера один раз войти в систему, и в дальнейшем пользователь будет автоматически аутентифицироваться во всех приложениях. Windows Server для интеграции с Active Directory предоставляет протокол RADIUS, который поддерживается большим количеством сетевого оборудования. Таким образом, можно, например, обеспечить аутентификацию доменных пользователей при подключении к маршрутизатору CISCO по VPN.

- Единое хранилище конфигурации приложений. Некоторые приложения хранят свою конфигурацию в Active Directory, например Exchange Server или Office Communications Server. Развёртывание службы каталогов Active Directory является обязательным условием для работы этих приложений. Также в службе каталогов можно хранить конфигурацию сервера доменных имён DNS. Хранение конфигурации приложений в службе каталогов является выгодным с точки зрения гибкости и надёжности. Например, в случае полного отказа сервера Exchange, вся его конфигурация останется нетронутой, т.к. хранится в Active Directory. И для восстановления работоспособности корпоративной почты, достаточно будет переустановить Exchange сервер в режиме восстановления.

- Повышенный уровень информационной безопасности. Использование Active Directory значительно повышает уровень безопасности сети. Во-первых – это единое и защищённое хранилище учётных записей. В одноранговой сети учётные данные пользователей хранятся в локальной базе данных учётных записей (SAM), которую теоретически можно взломать, завладев компьютером. В доменной среде все пароли доменных пользователях хранятся на выделенных серверах контроллерах домена, которые, как правило, защищены от внешнего доступа. Во-вторых при использовании доменной среды для аутентификации используется протокол Kerberos, который значительно безопаснее, чем NTLM, использующийся в рабочих группах. Кроме того, для входа пользователей в систему можно использовать двухфакторную аутентификацию при помощи смарт-карт. Т.е. чтобы сотрудник получил доступ к компьютеру, ему потребуется ввести свой логин и пароль, а также вставить свою смарт-карту.

Масштабируемость и отказоустойчивость службы каталогов Active Directory

Служба каталогов Microsoft Active Directory имеет широкие возможности масштабирования. В лесе Active Directory может быть создано более 2-х миллиардов объектов, что позволяет внедрять службу каталогов в компаниях с сотнями тысяч компьютеров и пользователей. Иерархическая структура доменов позволяет гибко масштабировать ИТ-инфраструктуру на все филиалы и региональные подразделения компаний. Для каждого филиала или подразделения компании может быть создан отдельный домен, со своими политиками, своими пользователями и группами. Для каждого дочернего домена могут быть делегированы административные полномочия местным системным администраторам. При этом всё равно дочерние домены подчиняются родительским.

Кроме того, Active Directory позволяет настроить доверительные отношения между доменными лесами. Каждая компания имеет собственный лес доменов, каждый из которых имеет собственные ресурсы. Но иногда бывает нужно предоставить доступ к своим корпоративным ресурсам сотрудникам из компаний-партнёров. Например, при участии в совместных проектах сотрудникам из компаний партнёром может совместно понадобиться работать с общими документами или приложениями. Для этого между лесами организаций можно настроить доверительные отношения, что позволит сотрудникам из одной организации авторизоваться в домене другой.

Отказоустойчивость службы каталогов обеспечивается путём развёртывания 2-х и более серверов - контроллеров домена в каждом домене. Между контроллерами домена обеспечивается автоматическая репликация всех изменений. В случае выхода из строя одного из контроллеров домена, работоспособность сети не нарушается, т.к. продолжают работать оставшиеся. Дополнительный уровень отказоустойчивости обеспечивает размещение серверов DNS на контроллерах домена в Active Directory, что позволяет в каждом домене получить несколько серверов DNS, обслуживающих основную зону домена. И в случае отказа одного из DNS серверов, продолжат работать оставшиеся, причём они будут доступны, как на чтение, так и на запись, что нельзя обеспечить, используя, например, DNS сервера BIND на базе Linux.

Преимущества перехода на Windows Server 2008 R2

Даже если в вашей компании уже развёрнута служба каталогов Active Directory на базе Windows Server 2003, то вы можете получить целый ряд преимуществ, перейдя на Windows Server 2008 R2. Windows Server 2008 R2 предоставляет следующие дополнительные возможности:

Контроллер домена только для чтения RODC (Read-only Domain Controller). Контроллеры домена хранят учётные записи пользователей, сертификаты и много другой конфиденциальной информации. Если серверы расположены в защищённых ЦОД-ах, то о сохранности данной информации можно быть спокойным, но что делать, если котроллер домена стоит в филиале в общедоступном месте. В данном случае существует вероятность, что сервер украдут злоумышленники и взломают его. А затем используют эти данные для организации атаки на вашу корпоративную сеть, с целью кражи или уничтожения информации. Именно для предотвращения таких случаев в филиалах устанавливают контролеры домена только для чтения (RODC). Во-первых RODC-контроллеры не хранят пароли пользователей, а лишь кэшируют их для ускорения доступа, а во-вторых они используют одностороннюю репликацию, только из центральных серверов в филиал, но не обратно. И даже, если злоумышленники завладеют RODC контроллером домена, то они не получат пароли пользователей и не смогут нанести ущерб основной сети.

Восстановление удалённых объектов Active Directory. Почти каждый системный администратор сталкивался с необходимостью восстановить случайно удалённую учётную запись пользователя или целой группы пользователей. В Windows 2003 для этого требовалось восстанавливать службу каталогов из резервной копии, которой зачастую не было, но даже если она и была, то восстановление занимало достаточно много времени. В Windows Server 2008 R2 появилась корзина Active Directory. Теперь при удалении пользователя или компьютера, он попадает в корзину, из которой он может быть восстановлен за пару минут в течение 180 дней с сохранением всех первоначальных атрибутов.

Упрощённое управление. В Windows Server 2008 R2 были внесены ряд изменений, значительно сокращающих нагрузку на системных администраторов и облегчающих управление ИТ-инфраструктурой. Например появились такие средства, как: Аудит изменений Active Directory, показывающий, кто, что и когда менял; политики сложности паролей настраеваемые на уровне групп пользователей, ранее это было возможно сделать только на уровне домена; новые средства управления пользователями и компьютерами; шаблоны политик; управление при помощи командной строки PowerShell и т.д.

Внедрение службы каталогов Active Directory

Служба каталогов Active Directory – является сердцем ИТ-инфраструктуры предприятия. В случае её отказа вся сеть, все сервера, работа всех пользователей будут парализованы. Никто не сможет войти в компьютер, получить доступ к своим документам и приложениям. Поэтому служба каталогов должна быть тщательно спроектирована и развёрнута, с учётом всех возможных нюансов. Например, структура сайтов должна строиться на основе физической топологии сети и пропускной способности каналов между филиалами или офисами компании, т.к. от этого напрямую зависит скорость входа пользователей в систему, а также репликация между контроллерами домена. Кроме того, на основании топологии сайтов Exchange Server 2007/2010 осуществляет маршрутизацию почты. Также нужно правильно рассчитать количество и размещение серверов глобального каталога, которые хранят списки универсальных групп, и множество других часто используемых атрибутов всех доменов леса. Именно поэтому компании возлагают задачи по внедрению, реорганизации или миграции службы каталогов Active Directory на системных интеграторов. Тем не менее, нужно не ошибиться при выборе системного интегратора, следует убедиться, что он сертифицирован на выполнение данного вида работ и имеет соответствующие компетенции.

Компания ЛанКей является сертифицированным системным интегратором и обладает статусом Microsoft Gold Certified Partner. ЛанКей имеет компетенцию Datacenter Platform (Advanced Infrastructure Solutions), что подтверждает наш опыт и квалификацию в вопросах связанных с развёртыванием Active Directory и внедрением серверных решений компании Microsoft.

Все работы в проектах выполняют сертифицированные Microsoft инженеры MCSE, MCITP, которые имеют богатый опыт участия в крупных и сложных проектах по построению ИТ-инфраструктур и внедрению доменов Active Directory.

Компания ЛанКей разработает ИТ-инфраструктуру, развернёт службу каталогов Active Directory и обеспечит консолидацию всех имеющихся ресурсов предприятия в единое информационное пространство. Внедрение Active Directory поможет снизить совокупную стоимость владения информационной системой, а также повысить эффективность совместного использования общих ресурсов. ЛанКей также оказывает услуги по миграции доменов, объединению и разделению ИТ-инфраструктур при слияних и поглощениях, обслуживанию и поддержке информационных систем.

Примеры некоторых проектов по внедрению Active Directory, реализованных компанией ЛанКей:

| Заказчик | Описание решения |

|

В связи с совершением сделки по покупке 100% акций компании ОАО «СИБУР-Минудобрения» (впоследствии переименован в ОАО "СДС-Азот") Холдинговой компаний "Сибирский деловой союз" в декабре 2011 года, возникла необходимость в отделении ИТ-инфраструктуры ОАО «СДС-Азот» от сети Холдинга СИБУР. Комания ЛанКей произвела миграцию службы каталогов Active Directory подразделения СИБУР-Минудобрения из сети холдинга СИБУР в новую инфраструктуру. Также были перенсены учётные записи пользователей, компьютеры и приложения. По результатам проекта от заказчика получено благодарственное письмо . |

|

| В связи с реструктуризацией бизнеса, было выполнено развёртывание службы каталогов Active Directory для центрального офиса и 50 московских и региональных магазинов. Служба каталогов обеспечила централизованное уравление всеми ресурсами предприятия, а также аутентификацию и авторизацию всех пользователей. | |

| В рамках комплексного проекта по созданию ИТ-инфраструктуры предприятия, компания ЛанКей выполнила развёртывание домена Active Directory для управляющей компании и 3-х региональных подразделений. Для каждого филиала был создан отдельный сайт, в каждом сайте было развёрнуто по 2 контроллера домена. Также были развёрнуты службы сертификации. Все сервисы были развёртнуты на виртуальных машинах под управлением Microsoft Hyper-V. Качество работы компании ЛанКей было отмечено отзывом . | |

| В рамках комплексного проекта по созданию корпоративной информационной системы, было произведено развёртывание службы каталогов Active Directory на базе Windows Server 2008 R2. Система была развёрнута с использованием технологиии виртуализации серверов под управлением Microsoft Hyper-V. Служба каталогов обеспечила единую аутентификацию и авторизацию всех сотрудников больницы, а тажке обеспечила функционирование таких приложений, как Exchange, TMG, SQL и др. | |

|

|

Выполнено развёртывание службы каталогов Active Directory на базе Windows Server 2008 R2. С целью сокращения затрат инсталляция произведена в системе виртуализации серверов на базе Microsoft Hyper-V. |

| В рамках комплексного проекта по созданию ИТ-инфраструктуры предприятия была развёрнута служба каталогов на базе Windows Server 2008 R2. Все контроллеры домена были развёрнуты с использованием системы виртуализации серверов Microsoft Hyper-V. Качество работы подтверждено полученным от заказчика отзывом . | |

|

|

В кратчайшие сроки восстановлена работоспособность службы каталогов Active Directory в критической для бизнеса ситуации. Специалисты "ЛанКей" буквально за пару часов восстановили работоспособность корневого домена и написали инструкцию по восстановлению репликации 80 филиальных подразделений. За оперативность и качество работы от заказчика был получен отзыв . |

| В рамках комплексного проекта по созданию ИТ-инфраструктуры был развёрнут домен Active Directory на базе Windows Server 2008 R2. Работоспособность службы каталогов была обеспечена при помощи 5 контроллеров домена, развёрнутых на кластере виртуальных машин. Резервное копирование службы каталогов было реализовано при помощи Microsoft Data Protection Manager 2010. Качество работы подтверждено отзывом . | |

|

В рамках комплексного проекта по построению корпоративной информационной системы выполнено развёртывание службы единого каталога Active Directory на базе Windows Server 2008. ИТ-инфраструктура была построена с применением виртуализации Hyper-V. После завершения проекта был заключен договор на дальнейшее обслуживание информационной системы. Качесто работы подтверждено отзывом . |

|

| Нефтегазовые технологии | В рамках комплексного проекта по созданию ИТ-инфраструктуры, выполнено развёртывание единого каталога Active Directory на базе Windows Server 2008 R2. Проект был выполнен за 1 месяц. После завершения проекта, был заключен договор на дальнейшее обслуживание системы. Качество работы подтверждено отзывом . |

| Выполнено развёртывание Active Directory на базе Windows Server 2008 в рамках проекта по внедрению Exchange Server 2007. | |

| Произведена реорганизация службы каталогов Active Directory на базе Windows Server 2003 перед внедрением Exchange Server 2007. Качество работы подтверждено отзывом . | |

| Произведено развёртывание службы каталогов Active Directory на базе Windows Server 2003 R2. После завершения проекта был заключен договор на дальнейшее обслуживание системы. Качество работы подтверждено отзывом . | |

|

|

Произведено развёртывание Active Directory на базе Windows Server 2003. После завершения проекта был заключен договора на дальнейшее сопровождение системы. |

Active Directory позволяет администраторам использовать групповые политики (GPO) для обеспечения единообразия настройки пользовательской рабочей среды, развёртывать ПО на множестве компьютеров (через групповые политики или устанавливать обновления ОС, прикладного и серверного ПО на всех компьютерах в сети. Active Directory хранит данные и настройки среды в централизованной базе данных. Сети Active Directory могут быть различного размера: от нескольких сотен до нескольких миллионов объектов.

Доменом называется отдельная область безопасности в компьютерной сети. Служба каталогов Active Directory может охватывать один или нескольких доменов. На автономной рабочей станции доменом является сам компьютер. С физической точки зрения домен может включать в себя компьютеры, расположенные в разных местах.

Дерево доменов (дерево) состоит из нескольких доменов, имеющих общие схему и конфигурацию и тем самым образующих общее пространство имен. Домены одного дерева также связаны между собой доверительными отношениями. Служба каталогов Active Directory представляет собой множество, состоящее из одного или нескольких деревьев.

Лесом называется набор, состоящий из одного или нескольких деревьев, которые не образуют непрерывного пространства имен. Все деревья леса имеют одни и те же схему, конфигурацию и глобальный каталог. Все деревья леса связаны доверительными отношениями посредством транзитивных доверительных отношений по протоколу Kerberos. Лес, в отличие от дерева, не должен иметь отличающее его имя. Лес существует как набор объектов перекрестных ссылок и доверительных отношений по протоколу Kerberos, известных деревьям, составляющим этот лес. Деревья леса образуют иерархию доверия по протоколу Kerberos; имя дерева, находящегося в корне дерева доверия, может быть использовано для ссылки на указанный лес.

35. Контроллер доменов ad

Серверы винды, на которых функционирует экземпляр службы каталогов - контроллеры домена. Они являются носителями полнофункциональной копии каталогов. Они выполняют следующую задачу:

1) Доступ и управление информацией, хранящейся в каталоге.т

2) Синхронизация копий каталогов.

3) Централизованное тиражирование польз. и системных файлов.

4) Аутентификация пользователя.

Используется модель репликации с множеством равноправных участников. Неважно какой из контроллеров осуществляет изменения в каталогах. Однако существует определенный класс операций, которые должны выполняться только одним контроллером домена - операции с одним исполнителем или с одним хозяином. При привлечении к данным операциям более одного контроллера возможность компа. Операцию с одним исполнителем так же называют ролями доменов компьютеров. Примером таких ролей являются хозяева схема, которая ослеживает изменения каталогов.

Хозяин доменов - отслеживает изменения в структуре домена, гарантирует целостность пространства имен и уникальность его компонентов.

Хозяин относительных идентификаторово (РИД) осуществляет генерацию уникальных идентификаторов. По умолчанию все специализированные роли возгается на новые домены в новом лесу.

После того как вы установили Active Directory в свою сетевую среду и начали реализовывать проект службы, подходящий для ваших деловых целей, вы будете работать с логической структурой Active Directory. Она является моделью службы каталога, которая определяет каждого участника безопасности на предприятии, а также организацию этих участников. База данных Active Directory содержит следующие структурные объекты:

- разделы;

- домены;

- деревья доменов;

- леса;

- сайты;

- организационные единицы.

Далее представлено введение в эти компоненты и концепции доверительных отношений, которые используются для выдачи разрешений на доступ участников безопасности к ресурсам, хранящимся в различных доменах. В главе 5 вы узнаете, как эти структурные компоненты используются для достижения определенных целей (например, защита доступа к ресурсам) и оптимизации производительности сети. Сами участники безопасности (пользователи, группы и компьютеры) в этой главе не обсуждаются.

Разделы Active Directory

Как вы уже знаете, база данных Active Directory хранится в файле на жестком диске каждого контроллера домена. Она разделена на несколько логических разделов, каждый из которых хранит различные типы информации. Разделы Active Directory называются контекстами именования (NC - naming contexts). Просмотреть их можно с помощью инструмента Ldp.exe или ADSI Edit (рис. 2-4).

Рис. 2-4. Просмотр разделов Active Directory с помощью инструмента ADSI Edit

Раздел домена каталога

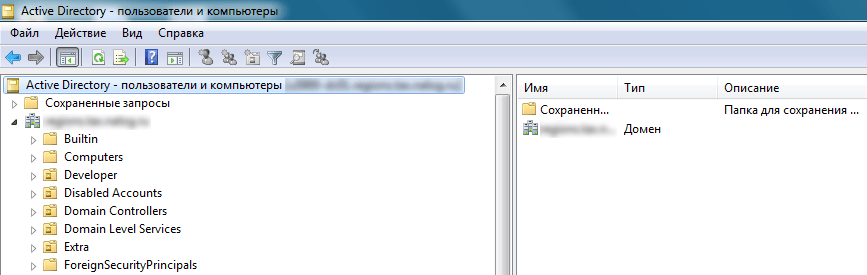

В разделе домена происходит большая часть действий. Он содержит всю информацию домена о пользователях, группах, компьютерах и контактах: все, что можно просмотреть с помощью инструмента администрирования Active Directory Users And Computers (Пользователи и компьютеры Active Directory).

Раздел домена автоматически реплицируется на все контроллеры в домене. Информация, которая в нем содержится, требуется каждому контроллеру домена для подтверждения подлинности пользователей.

Раздел конфигурации каталога

Раздел конфигурации содержит информацию о конфигурации леса, например, информацию о сайтах, связях сайта и подключениях репликации. В нем хранят информацию многие прикладные программы. Приложения Exchange Server 2000, Microsoft Internet Security And Acceleration (ISA) Server помещают свою конфигурационную информацию в раздел конфигурации каталога Active Directory, а не в свою собственную службу каталога. Когда вы устанавливаете первый ISA-сервер в свою организацию, вы можете сконфигурировать массив, который будет хранить всю конфигурационную информацию ISA в Active Directory. Затем легко устанавливаются дополнительные ISA-серверы, использующие эту же конфигурацию, которая читается из службы Active Directory.

Раздел конфигурации каталога имеет свои копии повсюду в пределах леса. Каждый контроллер домена содержит перезаписываемую копию раздела конфигурации, и изменения в этот раздел каталога могут быть внесены с любого контроллера домена в организации. Это означает, что конфигурационная информация реплицируется на все контроллеры домена. Когда репликация полностью синхронизирована, каждый контроллер домена в лесу будет иметь одну и ту же конфигурационную информацию.

Раздел схемы каталога

Раздел схемы содержит схему для всего леса. Как вы уже знаете, схема представляет собой набор правил о том, какие типы объектов можно создавать в Active Directory, а также правила для каждого типа объектов. Раздел схемы реплицируется на все контроллеры домена в лесу. Однако только один контроллер домена, хозяин схемы, хранит перезаписываемую копию раздела схемы каталога. Все изменения к схеме осуществляются на контроллере - хозяине схемы, а затем реплицируются на другие контроллеры домена.

Раздел глобального каталога

Раздел глобального каталога GC не является разделом в полном смысле. Он хранится в базе данных подобно другому разделу, но администраторы не могут вводить информацию в него напрямую. Раздел GC предназначен только для чтения на всех GC-серверах, он построен из содержимого баз данных домена. Каждый атрибут в схеме имеет булевое значение с именем isMemberOf Partial Attributes et . Если оно установлено на true (истина), атрибут копируется в каталог GC.

Разделы приложений каталога

Последний тип раздела в службе Active Directory Windows Server 2003 - это раздел приложений каталога. Только один тип раздела приложений каталога создается в Active Directory по умолчанию - это раздел, предназначенный для службы сервера доменной системы имен (DNS -Domain Name System). При установке первой интегрированной (integrated) зоны Active Directory создаются прикладные разделы каталога ForestDnsZones и DomainDnsZones. Раздел приложений каталога может хранить любой тип объекта Active Directory, кроме участников безопасности. Кроме того, разделы приложений каталога создаются для управления процессом репликации данных, и ни один из объектов раздела приложений каталога не может реплицироваться в раздел GC.

Разделы приложений каталога используются для хранения специфической информации, связанной с приложениями. Выгода от их использования состоит в том, что имеется возможность управлять репликацией информации в раздел. Для слишком динамичной информации необходимо управлять репликами, чтобы ограничить количество трафика сети. При создании раздела приложений каталога вы можете указать, какие контроллеры домена будут получать реплику раздела. Контроллеры домена, которые получают реплику раздела приложений, могут находиться в любом домене или сайте леса.

Схема именования прикладных разделов каталога идентична другим разделам каталога Active Directory. Например, DNS-имя для конфигурационного раздела каталога в лесу Contoso.com - dc=Configuration, dc=Contoso, dc=com. Если вы создаете раздел приложений каталога по имени AppPartitionl в домене Contoso.com, его DNS-имя будет dc=AppPartitionl, dc=Contoso, dc=com. Разделы приложений каталога достаточно гибки по отношению к месту создания, или, более точно, к контексту именования. Например, можно создать дополнительный раздел приложений каталога в разделе AppPartitionl. Это приведет к тому, что раздел будет иметь имя dc=AppPartition2, dc=AppPartitionl, dc=Contoso, dc=com. Возможно создание раздела приложений каталога с DNS-именем, не смежным ни с одним доменом в лесу. Вы можете создать раздел приложений в домене Contoso.com, который имеет DNS-имя dc=AppPartition, таким образом, будет создано новое дерево в лесу.

Примечание. Выбор DNS-имени для пространства имен приложения никак не влияет на функциональные возможности раздела приложений. Единственное различие будет состоять в конфигурировании LDAP-клиента, который обращается к разделу. Разделы приложений каталога предназначены для доступа LDAP, поэтому клиент должен быть сконфигурирован так, чтобы делать поиск на сервере в правильном пространстве имен.

Создание раздела приложений каталога усложняется необходимостью обслуживания разрешений на доступ к объектам раздела. Для заданных по умолчанию разделов Active Directory разрешения назначаются автоматически. При создании объекта в разделе каталога домена

группе Domain Admins (Администраторы домена) автоматически назначаются полные разрешения на доступ к объекту. При создании объекта в разделе конфигурации или в разделе схемы каталога разрешения назначаются для учетных записей пользователей и групп, принадлежащих корневому домену леса. Поскольку прикладной раздел каталога может быть создан в любом разделе домена каталога или как отдельное дерево в лесу, то заданный по умолчанию путь назначения разрешений не применяется. Назначить группе Domain Admins полное управление объектами в разделе несложно, остается неясным то, какой домен является заданным по умолчанию. Поэтому разделы приложений каталога всегда создаются со ссылкой на домен, содержащий дескрипторы защиты. Этот домен становится заданным по умолчанию, он используется для назначения разрешений на доступ к объектам в разделе приложений каталога. Если раздел приложений каталога создается в разделе домена каталога, то родительский домен используется в качестве домена, содержащего дескрипторы защиты, и создается наследование разрешений. Если раздел приложений каталога создает новое дерево в лесу, то корневой домен леса используется в качестве домена, содержащего дескрипторы защиты.

Совет. Обычно разделы приложений каталога создаются в процессе инсталляции приложения, для которого требуется использование раздела каталога. Инсталляционная процедура приложения должна разрешать создание дополнительных реплик на других контроллерах домена. Вы можете создать каталог приложений с помощью утилиты Ntdsutil, но в среде предприятия это обычно не используется. Процедуры управления разделами приложений каталога описаны в справке Windows Server 2003 Help And Support Center (Центр справки и поддержки Windows Server 2003). Для получения детальной информации о разделах приложений каталога, о том, как обращаться к ним программно, сделайте поиск фразы «Using application directory partitions» на сайте msdn.microsoft.com.

Как только раздел приложений каталога с несколькими репликами создан, управление репликацией раздела осуществляется так же, как для других разделов. Дополнительную информацию о репликации Active Directory см. в гл. 4.

Домены

Домен является основным строительным блоком в модели службы Active Directory. Устанавливая Active Directory на своем компьютере, работающем под управлением Windows Server 2003, вы создаете домен. Домен служит в качестве административной границы, он определяет и грани-

цу политик безопасности. Каждый домен имеет, по крайней мере, один контроллер домена (оптимально иметь два или более).

Домены Active Directory организованы в иерархическом порядке. Первый домен на предприятии становится корневым доменом леса,

обычно он называется корневым доменом

или доменом леса.

Корневой домен является отправной точкой для пространства имен Active Directory. Например, первый домен в организации Contoso - Contoso.com. Первый домен может быть назначенным

(dedicated) или неназначенным

(non-dedicated) корневым доменом. Назначенный корневой домен, называемый пустым корнем,

является пустым доменом-заменителем, предназначенным для запуска Active Directory. Этот домен не будет содержать никаких реальных учетных записей пользователя (группы) и использоваться для назначения доступа к ресурсам. Единственные учетные записи, которые содержатся в назначенном корневом домене - это учетные записи пользователей и групп, заданных по умолчанию, таких как учетная запись Administrator (Администратор) и глобальная группа Domain Admins (Администраторы домена). Неназначенный корневой домен - это домен, в котором создаются учетные записи фактических пользователей и групп. Причины выбора назначенного или неназначен-ного корневого домена леса обсуждаются в гл. 5.

Остальные домены на предприятии существуют или как равные по положению (peers) по отношению к корневому домену, или как дочерние домены. Равные по положению домены находятся на том же иерархическом уровне, что и корневой домен. На рисунке 2-5 показана модель доменов, равных по положению.

Рис. 2-5. Домены Active Directory, организованные как равные по положению

Общепринято, что домены, устанавливаемые вслед за корневым доменом, становятся дочерними доменами. Дочерние домены используют одно и то же пространство имен Active Directory совместно с родительским доменом. Например, если первый домен в организации Contoso назван Contoso.com, то дочерний домен в этой структуре может называться NAmerica.Contoso.com и использоваться для управления всеми участниками безопасности организации Contoso, находящимися в Северной Америке. Если организация достаточно большая или сложная, то могут потребоваться дополнительные дочерние домены, например, Sales.NAmerica.Contoso.com. На рисунке 2-6 показана родительско-до-черняя иерархия домена для организации Contoso.

Рис. 2-6. Родительско-дочерняя модель домена для корпорации Contoso

Деревья доменов

Домены, которые создаются в инфраструктуре Active Directory после создания корневого домена, могут использовать существующее пространство имен Active Directory совместно или иметь отдельное пространство имен. Чтобы выделить отдельное пространство имен для нового домена, нужно создать новое дерево домена. Независимо от того, используется ли единственное пространство имен или несколько, дополнительные домены в том же самом лесу функционируют совершенно одинаково. Создание дополнительных деревьев доменов связано исключительно с организационными проблемами и проблемами именования, оно никак не затрагивает функциональные возможности. Дерево доменов содержит, по крайней мере, один домен. Даже организация с единственным доменом имеет дерево доменов. Использование нескольких деревьев вместо дочерних доменов влияет на конфигурацию DNS, об этом вы узнаете в гл. 3.

Дерево доменов образуется в том случае, когда организация создает домен вслед за созданием корневого домена леса (forest root domain), но не хочет использовать существующее пространство имен. В случае Contoso, если существующее дерево доменов использует пространство имен Contoso.com, может быть создан новый домен, который использует совершенно другое пространство имен, например, Fabrikam.com. Если в дальнейшем потребуется создание доменов, чтобы удовлетворить потребностям единицы Fabrikam, они могут создаваться как дочерние от дерева доменов Fabrikam. На рисунке 2-7 показана схема организации Contoso с несколькими доменными деревьями.

Рис. 2-7. Корпорация Contoso с несколькими доменными деревьями

Леса

Лес представляет самую дальнюю репликацию и является границей безопасности для предприятия. Все домены и доменные деревья существуют в пределах одного или несколько лесов Active Directory. Лес является общим для всех контроллеров домена в лесу. Общими компонентами могут быть:

- Общая схема.У всех контроллеров домена в лесу имеется одна и та же схема. Единственный способ развертывания двух различных схем в одной организации состоит в том, чтобы развертывать два отдельных леса.

- Общий раздел конфигурации каталога. Все контроллеры домена в лесу имеют один и тот же конфигурационный контейнер, который используется для репликации в пределах леса. Раздел конфигурации каталога интенсивно используется приложениями, поддерживающими службу Active Directory (Echange Server 2000 и ISA).

- Общий глобальный каталог GC.Он содержит информацию обо всех объектах в лесу. Это делает поиск любого объекта более эффективным и дает возможность пользователям входить на любой домен леса, используя свои имена UPN.

- Общий набор администраторов в пределах леса. В корневом домене для леса создаются две группы безопасности (security groups). Им предоставляются такие разрешения, которыми не обладают никакие другие пользователи. Группа Schema Admins является единственной группой, которая имеет право изменять схему, а группа Enterprise Admins (Администраторы предприятия) является единственной группой, которая имеет право выполнять действия на уровне леса, такие как добавление или удаление доменов из леса. Группа Enterprise Admins автоматически добавляется к каждой местной группе Administrators (Администраторы) на контроллерах домена в каждом домене леса.

- Общая конфигурация доверительных отношений. Все домены в лесу автоматически сконфигурированы так, чтобы доверять всем другим доменам леса. Более подробно о доверительных отношениях рассказано в следующем разделе.

На рисунке 2-8 показан лес Contoso.

Доверительные отношения

По умолчанию домен является границей доступа к ресурсам в организации. Имея соответствующие разрешения, любой участник безопасности (например, учетная запись пользователя или группы) может обращаться к любому общедоступному ресурсу в том же самом домене. Для получения доступа к ресурсам, которые находятся за пределами домена, используются доверительные отношения службы Active Directory. Доверительные отношения представляют собой опознавательную связь между двумя доменами, с помощью которой участники безопасности могут получать полномочия на доступ к ресурсам, расположенным на другом домене. Есть несколько типов доверительных отношений, включающих:

- транзитивные доверительные отношения;

- односторонние доверительные отношения;

- доверительные отношения леса;

- доверительные отношения области.

Транзитивные доверительные отношения

Все домены дерева поддерживают транзитивные двухсторонние доверительные отношения с другими доменами в этом дереве. В примере, рассмотренном выше, когда домен NAmerica.Contoso.com создается как дочерний домен корневого домена Contoso.com, автоматически создаются двухсторонние доверительные отношения между доменами NAmerica.Contoso.com и Contoso.com. Через доверительные отношения любой пользователь в домене NAmerica.Contoso.com может обращаться к любому ресурсу в домене Contoso.com, на доступ к которому есть разрешение. Аналогично, если в домене Contoso.com имеются какие-либо участники безопасности (как в неназначенном корневом домене), им можно давать доступ к ресурсам домена NAmerica.Contoso.com.

В пределах леса доверительные отношения устанавливаются или как родительско-дочерние доверительные отношения, или как доверительные отношения корня дерева (tree

root

).

Примером родительско-дочер-них доверительных отношений являются отношения между доменами NAmerica.Contoso.com и Contoso.com. Доверительные отношения корня дерева - это отношения между двумя деревьями в лесу, например, между Contoso.com и Fabrikam.com.

Все доверительные отношения между доменами леса являются транзитивными. Это означает, что все домены в лесу доверяют друг другу. Если домен Contoso.com доверяет домену NAmerica.Contoso.com и домен Europe.Contoso.com доверяет домену Contoso.com, то транзитивность указывает на то, что домен Europe.Contoso.com также доверяет домену NAmerica.Contoso.com. Поэтому пользователи в домене NAmerica. Contoso.com могут обращаться к ресурсам, имеющимся в домене Europe.Contoso.com, и наоборот. Свойство транзитивности доверительных отношений применимо к доверительным отношениям корня дерева. Домен NAmerica.Contoso.com доверяет домену Contoso.com, и домен Contoso.com доверяет домену Fabrikam.com. Поэтому домен NAmerica. Contoso.com и домен Fabrikam.com также имеют транзитивные доверительные отношения друг с другом.

Односторонние доверительные отношения

В дополнение к двухсторонним транзитивным доверительным отношениям, которые устанавливаются при создании нового дочернего домена, между доменами леса могут быть созданы односторонние доверительные отношения. Это делается для того, чтобы разрешить доступ к ресурсам между доменами, которые не состоят в прямых доверительных отношениях. Односторонние доверительные отношения также исполь-

зуются для оптимизации производительности работы между доменами, которые связаны транзитивными доверительными отношениями. Эти односторонние доверительные отношения называются укороченными доверительными отношениями (shortcut

trusts

).

Укороченные доверительные отношения нужны в том случае, когда требуется частый доступ к ресурсам между доменами, которые удаленно связаны через дерево домена или лес. Примером этому является лес Contoso, изображенный на рисунке 2-9.

Рис. 2-9. Доверительные отношения в лесу Contoso

Если группа безопасности в домене Sales.Europe.Contoso.com часто обращается к общему ресурсу в домене Research.NAmerica.Contoso.com, то при наличии только транзитивных доверительных отношения между доменами пользователи в домене Sales.Europe.Contoso.com должны подтверждать подлинность в каждом домене дерева, расположенном между ними и доменом, который содержит ресурс. Такая организация работы неэффективна, если часто возникает потребность доступа к этим ресурсам. Укороченные доверительные отношения являются прямыми односторонними доверительными отношениями, которые дадут возможность пользователям в домене Sales.Europe.Contoso.com эффективно подтверждать подлинность в домене Research.NAmerica.Contoso.com без необходимости пересекать все дерево каталога, чтобы туда добраться. На рисунке 2-10 показаны эти прямые доверительные отношения. Если возникает потребность установить такие же доверительные отношения в другом направлении, можно создать прямые доверительные отношения между этими двумя доменами, взаимно изменив их роли. (Такие двойные прямые доверительные отношения кажутся транзитивными отношениями, но эти исключительные доверительные отношения не простираются за пределы этих двух доменов).

Доверительные отношения леса

Доверительные отношения леса являются новой функцией в Windows Server 2003. Они представляют собой двухсторонние транзитивные доверительные отношения между двумя отдельными лесами. С помощью доверительных отношений леса участнику безопасности, принадлежащему одному лесу, можно давать доступ к ресурсам в любом домене совершенно другого леса. Кроме того, пользователи могут входить на любой домен обоих лесов, используя одно и то же имя UPN.

- Доверительные отношения леса не являются транзитивными по отношению к другим лесам. Например, если Forest 1 имеет доверительные отношения леса с Forest2, и Forest2 имеет доверительные отношения леса с Forest3, то Forestl не имеет автоматических доверительных отношений леса с Forest3.

- Доверительные отношения леса делают возможной только идентификацию между лесами, они не обеспечивают другие функциональные возможности. Например, каждый лес будет иметь уникальный каталог GC, схему и раздел конфигурации каталога. Информация между этими двумя лесами не копируется, доверительные отношения леса просто делают возможным назначение доступа к ресурсам между лесами.

- В некоторых случаях вам потребуется установить доверительные отношения между всеми доменами одного леса и всеми доменами другого леса. Для этого вы можете устанавливать односторонние, не транзитивные доверительные отношения между индивидуальными доменами в двух отдельных лесах.

На рисунке 2-11 показаны доверительные отношения леса компании Contoso.

Рис. 2-11. ДоверительныеотношениялесакомпанииContosoсоединяют доменыContoso.comиNWTraders.com, находящиесявразныхлесах

Доверительные отношения области

Последний тип доверительных отношений - это доверительные отношения области (Realm Trusts ). Они устанавливаются между доменом или лесом Windows Server 2003 и не Windows-реализацией области Kerberos v5. Защита Kerberos основана на открытом стандарте, имеются другие системы сетевой защиты, основанные на протоколе Kerberos. Доверительные отношения области можно создать между любыми Kerberos-облас-тями, которые поддерживают стандарт Kerberos v5. Доверительные отношения области могут быть односторонними или двухсторонними, их можно также сконфигурировать как транзитивные и не транзитивные.

Сайты

Все логические компоненты Active Directory, обсуждаемые до сих пор, практически не зависят от физической инфраструктуры сети. Например, при проектировании структуры домена для корпорации вопрос о том, где расположены пользователи, является не самым важным. Все пользователи в домене могут находиться в единственном офисном строении или в офисах, расположенных по всему миру. Независимость логических компонентов от сетевой инфраструктуры возникает вследствие использования сайтов в

Active Directory.

Сайты обеспечивают соединение между логическими компонентами Active Directory и физической сетевой инфраструктурой. Сайт

представляет область сети, где все контроллеры домена связаны быстрым, недорогим и надежным сетевым подключением. В большинстве случаев сайт содержит одну или более подсетей с протоколом интернета (IP), связанных локальной сетью (LAN) или быстродействующей глобальной сетью (WAN), подключенных к остальной части сети через более медленные WAN-подключения.

Основная причина для создания сайтов состоит в том, чтобы иметь возможность управлять любым сетевым трафиком, который должен использовать медленные сетевые подключения. Сайты используются для управления сетевым трафиком в пределах сети Windows Server 2003 тремя различными способами.

- Репликация. Одним из важнейших способов, которым сайты пользуются для оптимизации сетевого трафика, является управление трафиком репликации между контроллерами доменов и GC-серверами. В пределах сайта любое изменение, сделанное в каталоге, будет копироваться в течение приблизительно пяти минут. Графиком репликации между сайтами можно управлять так, чтобы репликация происходила во время нерабочих часов. По умолчанию трафик репликации между сайтами сжат для сохранения пропускной способности сети, в пределах сайта трафик репликации не сжимается. (В главе 4 представлена более детальная информации относительно различий между внутрисайтовой и межсайтовой репликациями.)

- Идентификация. Когда пользователь входит в домен Windows Server 2003 с клиента, на котором работает система Windows 2000 или Microsoft Windows XP Professional, компьютер клиента пробует подключить контроллер домена, находящийся в том же самом сайте, где находится клиент. В главе 3 будет обсуждаться, как каждый контроллер домена регистрирует записи указателя служб (SRV), специфические для сайта. Когда компьютер клиента пытается найти контроллер домена, он всегда запрашивает записи сайтов у DNS-серверов. Это означает, что трафик входа клиента в систему останется в пределах сайта. Если домен работает на функциональном уровне Windows 2000 native (основной) или Windows Server 2003, то клиент будет пытаться найти каталог GC во время входа в систему. Если на сайте имеется GC-сервер, клиент соединится с этим сервером. (Роль сайтов в поиске контроллеров домена подробно обсуждается в гл. 3.)

Примечание. Клиентские компьютеры, на которых работает система Windows NT 4 SP6a, могут регистрироваться на контроллерах домена Active Directory, если они установили службу Directory Services Client (Клиент служб каталога), которая доступна для загрузки на сайте http://www.microsoft.com/ windows2000/server/evaluation/news/bulletins/ adextension.asp. Для тех клиентов, которые не были модернизированы с Windows 95 или Windows 98, программное обеспечение Directory Services Client доступно на компакт-диске Windows Server 2000.

- Сетевые службы, учитывающие наличие сайтов. Третий способ, который позволяет сайтам сохранять высокую пропускную способность, состоит в ограничении клиентских подключений к сайту только теми приложениями и службами, которые учитывают наличие сайтов. Например, используя распределенную файловую систему (DFS -Distributed File System), вы можете создавать несколько реплик папки на различных сайтах в сети. Поскольку система DFS спроектирована так, что она учитывает конфигурацию сайта, компьютеры клиента всегда пробуют обратиться к DFS-реплике на своем собственном сайте, прежде чем использовать связи WAN-сети, чтобы получить доступ к информации на другом сайте.

Каждый компьютер в сети Windows Server 2003 будет назначен сайту. Когда служба Active Directory устанавливается в среде Windows Server 2003, создается заданный по умолчанию сайт, называемый Default First Site Name (заданное по умолчанию имя первого сайта), и все компьютеры леса будут назначены этому сайту, если не создается дополнительных сайтов. Когда создаются дополнительные сайты, они связываются с подсетями IP. Когда сервер, на котором выполняется система Windows Server 2003, становится контроллером домена, то он автоматически назначается тому сайту, который назначен IP-адресу компьютера. При необходимости контроллеры домена можно перемещать между сайтами с помощью инструмента администрирования Active Directory Sites And Services (Active Directory: Сайты и службы).

Клиентские компьютеры определяют свои сайты в первый раз, когда они запускаются и входят в домен. Поскольку компьютер клиента не знает, какому сайту он принадлежит, то он соединяется с любым контроллером домена в домене. В процессе входа в систему контроллер домена сообщит клиенту, какому сайту он принадлежит, и клиент будет кэши-ровать эту информацию для следующего входа в систему.

Примечание. Если контроллер домена или компьютер клиента имеют IP-адрес, который не связан с определенным сайтом, то этот компьютер будет приписан в сайт Default First Site Name. Каждый компьютер, который является частью домена Windows Server 2003, должен принадлежать сайту.

Как уже было сказано выше, нет прямой связи между сайтами и другими логическими концепциями Active Directory. Один сайт может содержать более одного домена, и один домен может принадлежать нескольким сайтам. На рисунке 2-12 показано, что сайт Seattle содержит два домена: Contoso.com и NAmerica.Contoso.com. Домен NWTraders.com распределен между несколькими сайтами.

Примечания.Сайты подробно обсуждаются в других главах. В главе 3 детализируется роль DNS и сайтов для клиентских входов в систему. Глава 4 посвящена роли сайтов в репликации и тому, как создавать и конфигурировать сайты. В главе 5 дается детальная информация по проектированию оптимальной конфигурации сайта для леса Active Directory.

Организационные единицы

Путем реализации нескольких доменов в лесу в виде одного или нескольких деревьев служба Active Directory Windows Server 2003 может масштабироваться так, чтобы обеспечить услуги каталога для сети любого размера. Многие из компонентов Active Directory, такие как глобальный каталог и автоматические транзитивные доверительные отношения, предназначены для того, чтобы сделать использование и управление каталогом предприятия эффективным, независимо от того, насколько большим становится каталог.

Организационные единицы (OU - Organizational Unit) предназначены для того, чтобы облегчить управление службой Active Directory. OU используются для того, чтобы сделать более эффективным управление единственным доменом, вместо того чтобы иметь дело с управлением несколькими доменами службы Active Directory. OU служат для создания иерархической структуры в пределах домена. Домен может содержать сотни тысяч объектов. Управление таким количеством объектов без использования определенных средств организации объектов в логические группы затруднено. Организационные единицы выполняют именно эти функции. На рисунке 2-13 показан пример структуры OU в корпорации Contoso.

Рис. 2-13. Примерструктурыорганизационныхединиц

OU являются контейнерами объектов, содержащими несколько типов объектов службы каталога:

- компьютеры;

- контакты;

- группы;

- inetOrgPerson;

- принтеры;

- пользователи;

- общедоступные папки;

- организационные единицы.

Организационные единицы используются для группировки объектов в административных целях. Они могут делегировать административные права и управлять группой объектов как отдельным подразделением.

Использование организационных единиц для делегирования административных прав

Организационные единицы могут использоваться для делегирования административных прав. Например, пользователю могут быть даны права на выполнение административных задач в определенной OU. Это могут быть права высокого уровня, когда пользователь имеет полный контроль над подразделением, или очень ограниченные и специфические (например, только возможность сбрасывания паролей пользователей в этом подразделении). Пользователь, который имеет административные права на доступ к организационной единице, по умолчанию не имеет никаких административных прав вне OU.

Организационные единицы имеют гибкую структуру назначения прав на доступ к объектам внутри OU. Во многих диалоговых окнах Windows и во вкладках Properties (Свойства) они называются разрешениями. Сама организационная единица OU имеет список управления доступом (ACL - Access Control List), в котором можно назначать права на доступ к этой OU. Каждый объект в OU и каждый атрибут объекта имеет ACL-список. Это означает, что вы можете очень точно контролировать административные права, данные кому-либо в этом подразделении. Например, вы можете дать группе Help Desk (Справочная) право изменять пароли пользователей в OU, не изменяя любые другие свойства учетных записей пользователя. Можно дать отделу Human Resources (Отдел кадров) право изменять личную информацию, касающуюся любой учетной записи пользователя в любом OU, но не давать им никаких прав на другие объекты.

Использование организационных единиц для управления группами объектов

Одной из функций OU является объединение объектов в группы так, чтобы этими объектами можно было одинаково управлять. Если вы хотите одинаково управлять всеми компьютерами в отделе (например, вводя ограничения на то, какие пользователи имеют право входа в операционную систему), вы можете сгруппировать компьютеры в OU и

установить разрешение Logon Locally (Локальный вход в систему) на уровне OU. Это разрешение будет установлено для всех компьютеров в данной OU. Другим примером группировки объектов в административных целях является ситуация, когда совокупность пользователей нуждается в одинаковой стандартной конфигурации рабочего стола компьютера и одинаковом наборе приложений. В этом случае пользователи объединяются в одну OU, и используется групповая политика (group policy) для конфигурирования рабочего стола и управления инсталляцией приложений.

В многих случаях объекты в OU будут управляться через групповую политику. Group Policy Object Editor (Редактор объектов групповой политики) представляет собой инструмент, который может использоваться для управления рабочей средой каждого пользователя. Групповые политики могут использоваться для блокировки пользовательских рабочих столов, для придания им стандартного вида, обеспечения сценариев входа в систему и выхода из нее, перенаправления папок. В таблице 2-3 дается краткий список типов параметров настройки, доступных в редакторе Group Policy Object Editor.

Табл. 2-3. Типыпараметровнастройкигрупповойполитики

Типы параметров настройки |

Пояснение |

||

Administrative templates (Административные шаблоны) |

Используется для управления параметрами, связанными с системным реестром, для конфигурирования параметров настройки приложений и пользовательского рабочего стола, включая доступ к компонентам операционной системы, к панели управления и конфигурацию автономных файлов. |

||

Security (Безопасность) |

Используется для управления локальным компьютером, доменом и параметрами настройки сетевой защиты, включая управление пользовательским доступом к сети, конфигурирование политик учетных записей и управление правами пользователей. |

||

Software installation (Установка программного обеспечения) |

Используется для централизованного управления установкой программного обеспечения. |

||

Scripts (Сценарии) |

Используется для определения сценариев, которые могут выполняться при запуске или выключении компьютера, при входе пользователя в систему и выходе из нее. |

||

Типы параметров настройки |

Пояснение |

||

Folder redirection (Перенаправление папки) |

Используется для хранения некоторых папок пользовательского профиля на сетевом сервере. Папки My Documents (Мои документы) выглядят так, будто они хранятся локально, но фактически они хранятся на сервере, где к ним можно обращаться с любого компьютера в сети. |

||

Групповые политики чаще назначаются на уровне OU. Это облегчает задачу управления пользователями, так как можно назначить один объект групповой политики (GPO - Group Policy Object), например, политику инсталляции программного обеспечения организационной единице, которая затем распространится на всех пользователей или компьютеры в OU.

Предостережение. Организационные единицы не являются участниками безопасности. Их нельзя использовать для назначения разрешений на ресурс так, чтобы затем пользователи всей OU автоматически наследовали эти разрешения. OU используются для административных целей. Для предоставления доступа к ресурсам необходимо использовать группы.

Основные понятия Active Directory

Служба Active Directory

Расширяемая и масштабируемая служба каталогов Active Directory (Активный каталог) позволяет эффективно управлять сетевыми ресурсами.

Active Directory - это иерархически организованное хранилище данных об объектах сети, обеспечивающее удобные средства для поиска и использования этих данных . Компьютер, на котором работает Active Directory, называется контроллером домена . С Active Directory связаны практически все административные задачи.

Технология Active Directory основана на стандартных Интернет - протоколах и помогает четко определять структуру сети.

Active Directory и DNS

В Active Director y используется доменная система имен.

Domen Name System , (DNS) - стандартная служба Интернета, организующая группы компьютеров в домены. Домены DNS имеют иерархическую структуру, которая составляет основу Интернета. Разные уровни этой иерархии идентифицируют компьютеры, домены организаций и домены верхнего уровня. DNS также служит для преобразования имен узлов, например z eta.webatwork.com, в численные IP-адреса, например 192.168.19.2. Средствами DNS иерархию доменов Active Directory можно вписать в пространство Интернета или оставить самостоятельной и изолированной от внешнего доступа.

Для доступа к ресурсам в домене применяется полное имя узла, например zeta.webatwork.com. Здесь z eta - имя индивидуального компьютера, webatwork - домен организации, a com - домен верхнего уровня. Домены верхнего уровня составляют фундамент иерархии DNS и потому называются корневыми доменами (root domains ). Они организованы географически, с названиями на основе двухбуквенных кодов стран (ru для России), по типу организации (сот для коммерческих организаций) и по назначению (mil для военных организаций).

Обычные домены, например microsoft.com, называются родительскими (parent domain ), поскольку они образуют основу организационной структуры. Родительские домены можно разделить на поддомены разных отделений или удаленных филиалов. Например, полное имя компьютера в офисе Microsoft в Сиэтле может быть jacob.seattle.microsoft.com, где j acob - имя компьютера, s e altle - поддомен , а microsoft.com - родительский домен. Другое название поддомена - дочерний домен (child domain ).

Компоненты Active Directory

Active Directory объединяет физическую и логическую структуру для компонентов сети. Логические структуры Active Directory помогают организовывать объекты каталога и управлять сетевыми учетными записями и общими ресурсами. К логической структуре относятся следующие элементы:

организационное подразделение (organizational unit ) - подгруппа компьютеров, как правило, отражающая структуру компании;

домен (domain ) - группа компьютеров, совместно использующих общую БД каталога;

дерево доменов (domain tree ) - один или несколько доменов, совместно использующих непрерывное пространство имен;

лес доменов (domain forest ) - одно или несколько деревьев, совместно использующих информацию каталога.

Физические элементы помогают планировать реальную структуру сети. На основании физических структур формируются сетевые связи и физические границы сетевых ресурсов. К физической структуре относятся следующие элементы:

подсеть (subnet ) - сетевая группа с заданной областью IP- адресов и сетевой маской;

сайт ( site ) - одна или несколько подсетей. Сайт используется для настройки доступа к каталогуи для репликации.

Организационные подразделения

Организационные подразделения (ОП) - это подгруппы в доменах, которые часто отражают функциональную структуру организации. ОП представляют собой своего рода логические контейнеры, в которых размещаются учетные записи, общие ресурсы и другие ОП. Например, можно создать в домене microsof t . com подразделения Resourses , IT , Marketing . Потом эту схему можно расширить, чтобы она содержала дочерние подразделения.

В ОП разрешается помещать объекты только из родительского домена. Например, ОП из домена Seattle.microsoft.com содержат объекты только этого домена. Добавлять туда объекты из m y . m icrosoft.com нельзя. ОП очень удобны при формировании функциональной или бизнес - структуры организации. Но это не единственная причина их применения.

ОП позволяют определять групповую политику для небольшого набора ресурсов в домене, не применяя ее ко всему домену. С помощью ОП создаются компактные и более управляемые представления объектов каталога в домене, что помогает эффективнее управлять ресурсами.

ОП позволяют делегировать полномочия и контролировать административный доступ к ресурсам домена, что помогает задавать пределы полномочий администраторов в домене. Можно передать пользователю А административные полномочия только для одного ОП и в то же время передать пользователю В административные полномочия для всех OП в домене.

Домены

Домен Active Directory - этогруппа компьютеров, совместно использующих общую БД каталога. Имена доменов Active Directory должны быть уникальными. Например, не может быть двух доменов m icrosoft.com, но может быть родительский домен microsoft.com с дочерними доменами seattle.microsoft.com и m y.microsoft.com. Если домен является частью закрытой сети, имя, присвоенное новому домену, не должно конфликтовать ни с одним из существующих имен доменов в этой сети. Если домен - часть глобальной сети Интернет, то его имя не должно конфликтовать ни с одним из существующих имен доменов в Интернете. Чтобы гарантировать уникальность имен в Интернете, имя родительского домена необходимо зарегистрировать через любую полномочную регистрационную организацию.

В каждом домене действуют собственные политики безопасности и доверительные отношения с другими доменами. Зачастую домены распределяются по нескольким физическим расположениям, т. е. состоят из нескольких сайтов, а сайты - объединяют несколько подсетей. В БД каталога домена хранятся объекты, определяющие учетные записи для пользователей, групп и компьютеров, а также общие ресурсы, например принтеры и папки.

Функции домена ограничиваются и регулируются режимом его функционирования. Существует четыре функциональных режима доменов:

смешанный режим Windows 2000 (mixed mode ) - поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0, Windows 2000 и Windows Server 2003;

основной режим Windows 2000 (native mode ) - поддерживает контроллеры доменов, работающие под управлением Windows 2000 и Windows Server 2003;

промежуточный режим Windows Server 2003 ( interim mode ) - поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0 и Windows Server 2003;

режим Windows Server 2003 - поддерживает контроллеры доменов, работающие под управлением Windows Server 2003.

Леса и деревья

Каждый домен Active Directory обладает DNS -именем типа microsoft .com . Домены, совместно использующие данные каталога, образуют лес (forest ). Имена доменов леса в иерархии имен DNS бывают несмежными (discontiguous ) или смежными (contiguous ).

Домены, обладающие смежной структурой имен, называют деревом доменов. Если у доменов леса несмежные DNS-имена, они образуют отдельные деревья доменов в лесу. В лес можно включить одно или несколько деревьев. Для доступа к доменным структурам предназначена консоль Active Directory - домены и доверие (Active Directory Domains and Trusts ).

Функции лесов ограничиваются и регулируются функциональным режимом леса. Таких режимов три:

Windows 2000 - поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0, Windows 2000 и Windows Server 2003;

промежуточный ( interim ) Windows Server 2003 - поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0 и Windows Server 2003;

Windows Server 2003 - поддерживает контроллеры доменов, работающие под управлением Windows Server 2003.

Самые современные функции Active Directory доступны в режиме Windows Server 2003. Если все домены леса работают в этом режиме, можно пользоваться улучшенной репликацией (тиражированием) глобальных каталогов и более эффективной репликацией данных Active Directory . Также есть возможность отключать классы и атрибуты схемы, использовать динамические вспомогательные классы, переименовывать домены и создавать в лесу односторонние, двухсторонние и транзитивные доверительные отношения.

Сайты и подсети

Сайт - это группа компьютеров в одной или нескольких IP-подсетях, используемая для планирования физической структуры сети. Планирование сайта происходит независимо от логической структуры домена. Active Directory позволяет создать множество сайтов в одном домене или один сайт, охватывающий множество доменов.

В отличие от сайтов, способных охватывать множество областей IP-адресов, подсети обладают заданной областью IP-адресов и сетевой маской. Имена подсетей указываются в формате сеть/битовая маска , например 192.168.19.0/24, где сетевой адрес 192.168.19.0 и сетевая маска 255.255.255.0 скомбинированы в имя подсети 192.168.19.0/24.

Компьютеры приписываются к сайтам в зависимости от местоположения в подсети или в наборе подсетей. Если компьютеры в подсетях способны взаимодействовать на достаточно высоких скоростях, их называют хорошо связанными (well connected ).

В идеале сайты состоят из хорошо связанных подсетей и компьютеров, Если скорость обмена между подсетями и компьютерами низка, может потребоваться создать несколько сайтов. Хорошая связь дает сайтам некоторые преимущества.

Когда клиент входит в домен, в процессе аутентификации сначала производится поиск локального контроллера домена в сайте клиента, т. е. по возможности первыми опрашиваются локальные контроллеры, что ограничивает сетевой трафик и ускоряет аутентификацию.

Информация каталога реплицируется чаще внутри сайтов, чем между сайтами. Это снижает межсетевой трафик, вызванный репликацией, и гарантирует, что локальные контроллеры доменов быстро получат обновленную информацию.

Можно настроить порядок репликации данных каталога, используя связи сайтов (site links ). Например, определить сервер-плацдарм (bridgehead ) для репликации между сайтами.

Основная часть нагрузки от репликации между сайтами ляжет на этот специализированный сервер, а не на любой доступный сервер сайта. Сайты и подсети настраиваются в консоли Active Directory - сайты и службы (Active Directory Sites and Services).

Работа с доменами Active Directory

В сети Windows Server 2003 служба Active Directory настраивается одновременно с DNS . Тем не менее у доменов Active Directory и доменов DNS разное назначение. Домены Active Directory помогают управлять учетными записями, ресурсами и защитой.

Иерархия доменов DNS предназначена, главным образом, для разрешения имен.

В полной мере воспользоваться преимуществами Active Directory способны компьютеры, работающие под управлением Windows XP Professional и Windows 2000. Они работают в сети как клиенты Active Directory и им доступны транзитивные доверительные отношения, существующие в дереве или лесу доменов. Эти отношения позволяют авторизованным пользователям получать доступ к ресурсам в любом домене леса.

Система Windows Server 2003 функционирует как контроллер домена или как рядовой сервер. Рядовые серверы становятся контроллерами после установки Active Directory ; контроллеры понижаются до рядовых серверов после удаления Active Directory .

Оба процесса выполняет мастер установки Active Directory . В домене может быть несколько контроллеров. Они реплицируют между собой данные каталога по модели репликации с несколькими хозяевами, которая позволяет каждому контроллеру обрабатывать изменения каталога, а затем передавать их на другие контроллеры. Благодаря структуре с несколькими хозяевами все контроллеры по умолчанию обладают равной ответственностью. Впрочем, можно предоставить некоторым контроллерам домена приоритет над другими в определенных задачах, например, создать сервер-плацдарм, который обладает приоритетом при репликации данных каталога на другие сайты.

Кроме того, некоторые задачи лучше выполнять на выделенном сервере. Сервер, обрабатывающий специфический тип задач, называется хозяином операций (operations master ).

Для всех компьютеров с Windows 2000, Windows XP Professional и Windows Server 2003, присоединенных к домену, создаются учетные записи, хранящиеся, подобно другим ресурсам, в виде объектов Active Directory . Учетные записи компьютеров служат для управления доступом к сети и ее ресурсам, Прежде чем компьютер получает доступ к домену по своей учетной записи, он в обязательном порядке проходит процедуру аутентификации.

Структура каталога

Данные каталога предоставляются пользователям и компьютерам через хранилище данных (data stores ) и глобальные каталоги (global catalogs ). Хотя большинство функций Active Directory затрагивают хранилище данных, глобальные каталоги (ГК) не менее важны, поскольку используются для входа в систему и поиска информации. Если ГК недоступен, обычные пользователи не смогут войти в домен. Единственный способ обойти это условие - локальное кэширование членства в универсальных группах.

Доступ и распространение данных Active Directory обеспечиваются средствами протоколов доступа к каталогу (directory access protocols ) и репликации (replication ).

Репликация нужна для распространения обновленных данных на контроллеры. Главный метод распространения обновлений - репликация с несколькими хозяевами, но некоторые изменения обрабатываются только специализированными контроллерами - хозяевами операций (operations masters ).

Способ выполнения репликации с несколькими хозяевами в Windows Server 2003 также изменился благодаря появлению разделов каталога приложений (application directory partitions ). Посредством их системные администраторы могут создавать в лесу доменов разделы репликации, которые представляют собой логические структуры, используемые для управления репликацией в пределах леса доменов. Например, можно создать раздел, который будет ведать репликацией информации DNS в пределах домена. Другим системам домена репликация информации DNS запрещена.

Разделы каталога приложений могут быть дочерним элементом домена, дочерним элементом другого прикладного раздела или новым деревом в лесу доменов. Реплики разделов разрешается размещать на любом контроллере домена Active Directory , включая глобальные каталоги. Хотя разделы каталога приложений полезны в больших доменах и лесах, они увеличивают издержки на планирование, администрирование и сопровождение.

Хранилище данных

Хранилище содержит сведения о важнейших объектах службы каталогов Active Directory - учетных записях, общих ресурсах, ОП и групповых политиках. Иногда хранилище данных называют просто каталогом (directory ). На контроллере домена каталог хранится в файле NTDS.DIT, расположение которого определяется при установке Active Directory (это обязательно должен быть диск NTFS). Некоторые данные каталога можно хранить и отдельно от основного хранилища, например, групповые политики, сценарии и другую информацию, записанную в общем системном ресурсе SYSVOL.

Предоставление информации каталога в совместное пользование называют публикацией (publish ). Например, открывая принтер для использования в сети, его публикуют; публикуется информация об общей папке и т. д. Контроллеры доменов реплицируют большинство изменений в хранилище по схеме с несколькими хозяевами. Администратор небольшой или среднего размера организации редко управляет репликацией хранилища, поскольку она осуществляется автоматически, но её можно настроить согласно специфике сетевой архитектуры.

Реплицируются не все данные каталога, а только:

Данные домена - информация об объектах в домене, включая объекты учетных записей, общих ресурсов, ОП и групповых политик;

Данные конфигурации - сведения о топологии каталога: список всех доменов, деревьев и лесов, а также расположение контроллеров и серверов ГК;

Данные схемы - информация обо всех объектах и типах данных, которые могут храниться в каталоге; стандартная схема Windows Server 2003 описывает объекты учетных записей, объекты общих ресурсов и др., её можно расширить, определив новые объекты и атрибуты или добавив атрибуты для существующих объектов.

Глобальный каталог

Если локальное кэширование членства в универсальных группах не производится, вход в сеть осуществляется на основе информации о членстве в универсальной группе, предоставленной ГК.

Он также обеспечивает поиск в каталоге по всем доменам леса. Контроллер, выполняющий роль сервера ГК, хранит полную реплику всех объектов каталога своего домена и частичную реплику объектов остальных доменов леса.

Для входа в систему и поиска нужны лишь некоторые свойства объектов, поэтому возможно использование частичных реплик. Для формирования частичной реплики при репликации нужно передать меньше данных, что снижает сетевой трафик.

По умолчанию сервером ГК становится первый контроллер домена. Поэтому, если в домене только один контроллер, то сервер ГК и контроллер домена - один и тот же сервер. Можно расположить ГК на другом контроллере, чтобы сократить время ожидания ответа при входе в систему и ускорить поиск. Рекомендуется создать по одному ГК в каждом сайте домена.

Есть несколько способов решения этой проблемы. Разумеется, можно создать сервер ГК на одном из контроллеров домена в удаленном офисе. Недостаток этого способа - увеличение нагрузки на сервер ГК, что может потребовать дополнительных ресурсов и тщательного планирования времени работы этого сервера.

Другой способ решения проблемы - локальное кэширование членства в универсальных группах. При этом любой контроллер домена может обслуживать запросы на вход в систему локально, не обращаясь к серверу ГК. Это ускоряет процедуру входа в систему и облегчает ситуацию в случае выхода сервера ГК из строя. Кроме того, при этом снижается трафик репликации.